«Доктор Веб» назвала блокировщики и энкодеры для Android трендом сезона

Три года назад, в 2011 году, эксперты компании «Доктор Веб» предрекли появление и широкое распространение программ-вымогателей для системы Android. Как можно видеть сейчас, этот прогноз сбылся.

В конце мая текущего года антивирус компании начал детектировать первый в истории энкодер для Google Android, а уже к середине июня 2014 года количество и разнообразие программ-вымогателей для этой мобильной платформы заметно увеличилось.

Троянец-шифровальщик Android.Locker.2.origin стал первым представителем подобного класса угроз. Он может заражать Android-устройства и начиная с 22 мая 2014 года он был детектирован антивирусом более 20 000 раз.

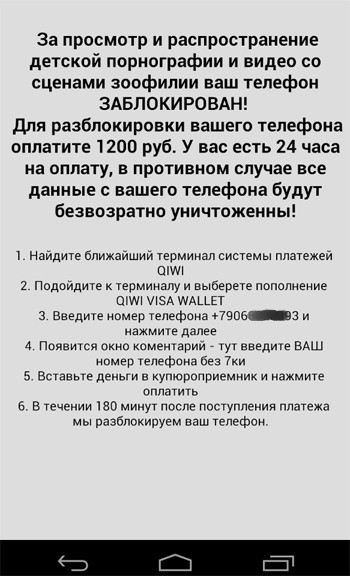

Когда данное вредоносное ПО попадает на мобильное устройство жертвы, оно изучает на нем файлы .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp и затем шифрует их (добавляется расширение .enc). После этого троян блокирует экран устройства и выводит на него сообщение с требованием заплатить выкуп за расшифровку файлов.

Изображение с сайта drweb.com

Для шифрования применяется алгоритм AES, а управляющий сервер вредоносной программы располагается в сети TOR на ресурсе с псевдодоменом .onion.

Как можно видеть, от действий Android.Locker.2.origin страдают файлы документов, изображения и видео. Также энкодер крадет и передает на сервер самую разную информацию о зараженном устройстве – например, идентификатор IMEI.

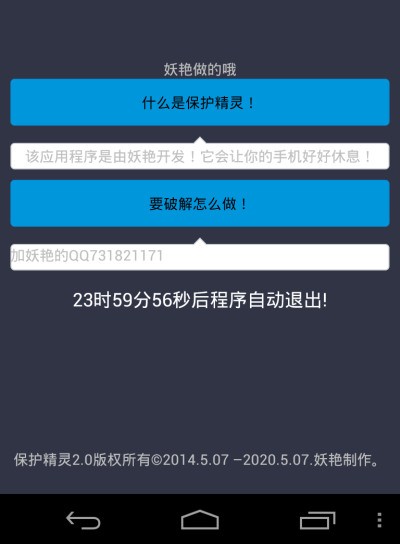

Также в компании отмечают троянца Android.Locker.5.origin, который в первую очередь нацелен на пользователей из Китая. По словам специалистов, данное ПО было создано не с целью заработка, а скорее просто ради хохмы. Злоумышленники решили просто подшутить над своими незадачливыми жертвами.

Изображение с сайта drweb.com

Запустившись на устройстве, Android.Locker.5.origin блокирует его и выводит на экран сообщение, что заблокированному телефону следует «немного отдохнуть», при этом в нижней части экрана появляется таймер, отсчитывающий 24 часа. По прошествии суток устройство автоматически разблокируется.

Троян Android.Locker.5.origin использует системные функции платформы Android для проверки статуса своего процесса и автоматически перезапускается в случае остановки. Также он предотвращает попытки запуска на мобильном устройстве каких-либо других приложений. Другого опасного функционала Android.Locker.5.origin не имеет.

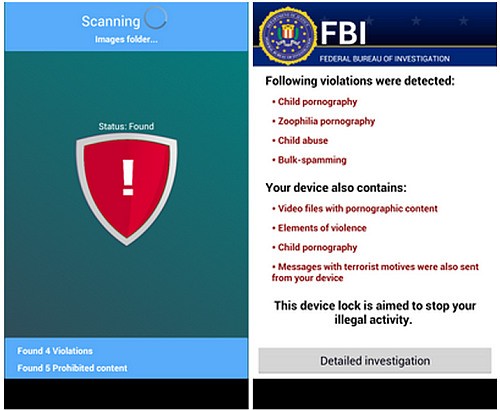

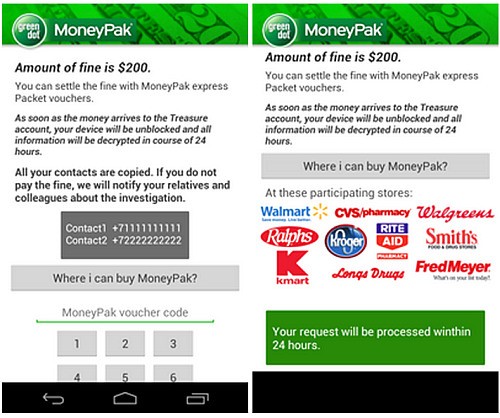

В текущем месяце семейство троянцев-вымогателей пополнилось новыми угрозами, которые называются Android.Locker.6.origin и Android.Locker.7.origin. Они представляют собой вредоносные программы, ориентированные на пользователей из США, и также блокируют экран мобильного устройства с последующим требованием выплатить некоторую сумму за его разблокировку.

Изображение с сайта drweb.com

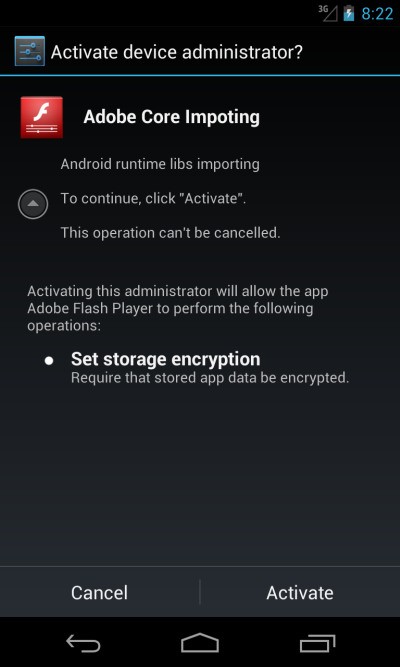

Распространяются эти два трояна под видом проигрывателя Adobe Flash и при своей установке запрашивают права администратора, после чего идут имитация сканирования устройства и последующая его блокировка, а на экране появляется сообщение о наличии незаконного контента. За разблокировку устройства требуется заплатить 200 долларов через платежную систему MoneyPack.

Изображение с сайта drweb.com

Изображение с сайта drweb.com

Помимо прочего, оба троянца похищают из устройства жертвы данные из адресной книги (имена, номера телефонов и адреса электронной почты), занимаются отслеживанием входящих и исходящих звонков и даже могут их блокировать. Собранная информация, разумеется, попадает на управляющий сервер злоумышленников.

Комментарии читателей Оставить комментарий

"Распространяются эти два трояна под видом проигрывателя Adobe Flash"

- с этим один компьютер уже полетел.

Давно это было. Лет несколько назад.