«Лаборатория Касперского » опубликовала отчет о вирусе Red October

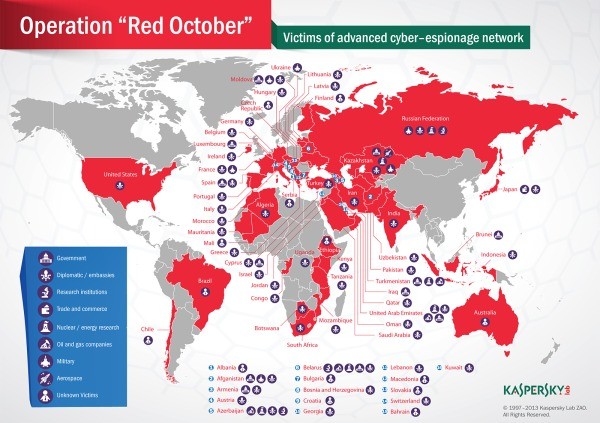

Компания «Лаборатория Касперского» представила отчет, в котором рассказала о кампании, проводимой киберпреступниками с целью шпионажа за дипломатическими, правительственными и научными организациями в разных странах мира.

Также среди жертв встречаются научно-исследовательские институты, компании, занимающиеся вопросами энергетики, в том числе ядерной, космические агентства и торговые предприятия.

Основной акцент был сделан на республиках бывшего СССР, странах Восточной Европы, а также ряде государств Центральной Азии.

В процессе изучения инцидентов специалисты обнаружили масштабную кибершпионскую сеть. По итогам анализа эксперты пришли к выводу, что операция под названием «Красный октябрь» началась еще в 2007 году и продолжается до сих пор.

Отмечается, что создатели «Красного октября» разработали собственное вредоносное ПО с уникальной модульной архитектурой, которая состоит из вредоносных расширений, модулей, предназначенных для кражи информации.

Преступники похищали из зараженных ПК данные, находящиеся в файлах различных форматов. Среди прочих были обнаружены файлы с расширением acid*, говорящих об их принадлежности к секретному программному обеспечению Acid Cryptofiler (с 2011 года используется для защиты информации в таких организациях, как НАТО, Европейский союз, Европарламент и Еврокомиссия).

Для заражения систем преступники рассылали фишинговые письма, адресованные конкретным получателям в той или иной организации. В состав этих писем входила троянская программа, для установки которой письма содержали эксплойты, использовавшие уязвимости в Microsoft Office.

Киберпреступники создали мультифункциональную платформу для совершения атак, содержавшую несколько десятков расширений и вредоносных файлов, способных быстро подстраиваться под разные системные конфигурации и собирать конфиденциальные данные с зараженных компьютеров.

К наиболее примечательным характеристикам компонент вредоносной программы можно отнести:

- Модуль восстановления, позволяющий преступникам «воскрешать» зараженные машины.

- Усовершенствованные криптографические шпионские модули, предназначенные для кражи информации, в том числе из различных криптографических систем, например, из Acid Cryptofiler.

- Возможность инфицирования мобильных устройств. Также злоумышленники могли красть информацию о конфигурации с сетевого промышленного оборудования и даже удаленные файлы с внешних USB-накопителей.

Нажмите на картинку для ее увеличения. Фото с сайта kaspersky.com

Полная версия отчета доступна здесь

Комментарии читателей Оставить комментарий

действительно интересно. слов много, но отчетность оставляет в больших сомнениях.

Эко дядя Женя Касперский закрутил долгоиграющий пиарчик.Обезвредить или даже обнаружить такие модули без наличия в системе подобных(только уже дяди Жени)невозможно.Уличить в сборе информации эти же модули можно только имея такой же уровень прав и доступа к системе,что тоже вызывает к дяде Жене массу вопросов.А как отфильтровать к какой сфере деятельности в разных странах проявлял Red October интерес без доступа туда же вопрос вопросов.Пиар анекдотичен.А антивирус честно говоря хорош.