Опасный Android-банкер получает контроль над мобильными устройствами

Вирусные аналитики компании «Доктор Веб» исследовали многофункционального банковского троянца Android.BankBot.211.origin, который вынуждает пользователей предоставить ему доступ к специальным возможностям (Accessibility Service).

С их помощью вредоносная программа управляет мобильными устройствами и крадет конфиденциальную информацию клиентов кредитно-финансовых организаций. В самом начале наблюдения троянец атаковал только жителей Турции, однако вскоре список его целей расширился, и теперь он угрожает пользователям десятков стран.

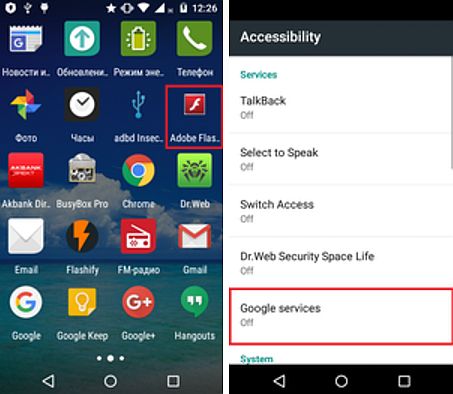

Android.BankBot.211.origin распространяется под видом безобидных приложений, например, проигрывателя Adobe Flash Player. После того как пользователь устанавливает и запускает троянца, банкер пытается получить доступ к специальным возможностям (Accessibility Service). Для этого Android.BankBot.211.origin показывает окно с запросом, которое при каждом его закрытии появляется вновь и не дает работать с устройством.

Режим специальных возможностей упрощает работу с Android-смартфонами и планшетами и применяется в том числе для помощи пользователям с ограниченными возможностями. Он позволяет программам самостоятельно нажимать на различные элементы интерфейса, такие как кнопки в диалоговых окнах и системных меню.

Вынудив пользователя предоставить троянцу эти полномочия, Android.BankBot.211.origin с их помощью самостоятельно добавляется в список администраторов устройства, устанавливает себя менеджером сообщений по умолчанию и получает доступ к функциям захвата изображения с экрана.

Все эти действия сопровождаются показом системных запросов, которые можно вовсе не заметить, т. к. вредоносная программа мгновенно подтверждает их. Если же владелец устройства в дальнейшем пытается отключить какую-либо из полученных Android.BankBot.211.origin функций, банкер не позволяет это сделать и возвращает пользователя в предыдущие системные меню.

После успешного заражения троянец подключается к управляющему серверу, регистрирует на нем мобильное устройство и ожидает дальнейших команд.

Android.BankBot.211.origin способен выполнять следующие действия:

- отправлять СМС с заданным текстом на указанный в команде номер;

- передавать на сервер сведения об СМС, которые хранятся в памяти устройства;

- загружать на сервер информацию об установленных приложениях, список контактов и сведения о телефонных вызовах;

- открывать заданную в команде ссылку;

- изменять адрес командного центра.

Кроме того, вредоносная программа отслеживает все входящие СМС и также передает их киберпреступникам.

Помимо стандартных команд, злоумышленники могут отправлять троянцу специальные директивы. В них в зашифрованном виде содержится информация о приложениях, которые банкеру необходимо атаковать.

При получении таких команд Android.BankBot.211.origin может:

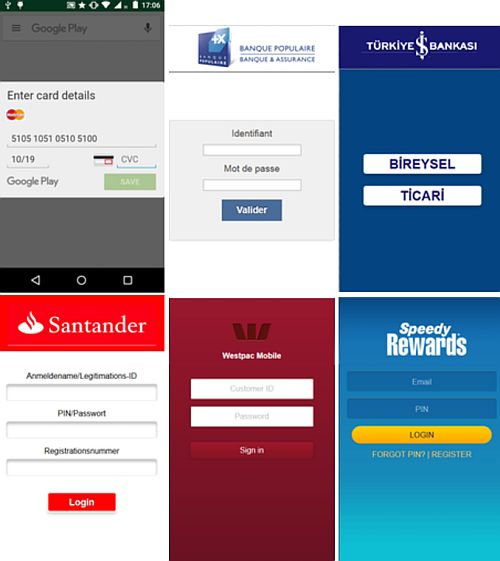

- показывать поддельные формы ввода логина и пароля поверх запускаемых банковских программ;

- отображать фишинговое окно настроек платежного сервиса с запросом ввода информации о банковской карте (например, при работе с программой Google Play);

- блокировать работу антивирусов и других приложений, которые могут помешать троянцу.

Android.BankBot.211.origin может атаковать пользователей любых приложений. Киберпреступникам достаточно лишь обновить конфигурационный файл со списком целевых программ, который банкер получает при соединении с управляющим сервером. Например, в начале наблюдения за троянцем вирусописателей интересовали только клиенты кредитных организаций Турции, однако позднее к ним добавились жители других стран, среди которых Германия, Австралия, Польша, Франция, Англия и США.

Ниже представлены примеры мошеннических окон, которые может показывать Android.BankBot.211.origin:

Троянец также собирает информацию обо всех запускаемых приложениях и действиях, которые пользователь в них выполняет. Например, он отслеживает доступные текстовые поля, такие как элементы меню, а также фиксирует нажатия на кнопки и другие компоненты пользовательского интерфейса.

Кроме того, Android.BankBot.211.origin способен похищать логины, пароли и другую аутентификационную информацию, которую пользователь вводит в любых программах и на любых сайтах при авторизации. Для кражи паролей троянец делает скриншот при каждом нажатии клавиатуры, в результате чего он получает необходимую последовательность символов до того, как они будут скрыты. После этого информация, которая указывается в видимых полях, и все сохраненные скриншоты передаются на управляющий сервер.

Так как Android.BankBot.211.origin препятствует собственному удалению, для борьбы с ним необходимо выполнить следующие действия:

- загрузить зараженный смартфон или планшет в безопасном режиме;

- зайти в системные настройки и перейти к списку администраторов устройства;

- найти троянца в этом списке и отозвать у него соответствующие права (при этом вредоносная программа попытается напугать владельца устройства, предупредив о неизбежной потере всех важных данных, однако это лишь уловка, и никакой опасности для файлов нет);

- перезагрузить устройство, выполнить его полное сканирование антивирусом и удалить троянца после окончания проверки.

Комментарии читателей Оставить комментарий