Россию и Украину атаковал Badrabbit

Фото с сайта group-ib.ru

24 октября на Украине и в России произошла масштабная кибератака с использованием вируса-шифровальщика «BadRabbit».

Вирус атаковал компьютеры и серверы Киевского метрополитена, Министерства инфраструктуры, Международного аэропорта "Одесса". Несколько жертв оказались и в России -в результате атаки пострадали редакции федеральных СМИ, а также были зафиксированы факты попыток заражений банковских инфраструктур.

Совпадения в коде указывают на связь атаки с использованием "Bad Rabbit" с июньской эпидемией шифровальщика NotPetya, поразившего энергетические, телекоммуникационные и финансовые компании.

Заражение началось после полудня на Украине и в России — о технических проблемах заявили в Международном аэропорту "Одесса" и Киевском метрополитене (ведомство сообщило о том, что банковские карты к оплате не принимаются), в российском информационном агентстве "Интерфакс". Сообщения о заражении поступили из Турции и Германии. Система раннего предупреждения кибератак TDS Polygon компании Group-IB выявила появление шифровальщика BadRabbit в 13:27.

Заражение происходило после захода на взломанные легитимные сайты. Специалистами установлено, что вредоносная программа распространялась с помощью веб-трафика с взломанных интернет-ресурсов, среди которых были украинские и российские сайты.

На скомпрометированные ресурсы в HTML-код атакующими был загружен JavaScript-инжект, который демонстрировал посетителям поддельное окно, предлагающее установить обновление Adobe Flash плеера. Если он соглашался на обновление, после клика происходило скачивание и запуск вредоносного файла с именем install_flash_player.exe (FBBDC39AF1139AEBBA4DA004475E8839 - MD5 хеш), а также заражение хоста. Шифрование производится с помощью DiskCryptor.

После заражения, вредоносное ПО повышало привилегии на локальной машине. Распространение по сети происходило через SMB — путем извлечения паролей из LSASS (Mimikatz) скомпрометированного компьютера либо методом подбора по встроенному словарю.

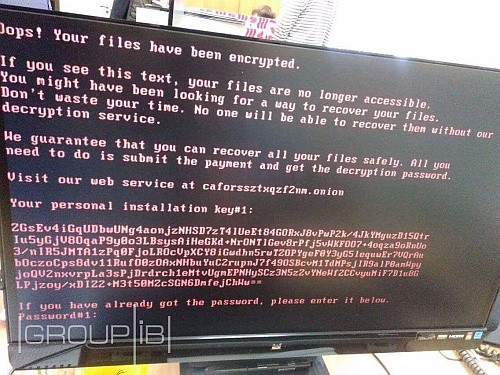

После заражения жертва видит следующее окно:

Фото с сайта group-ib.ru

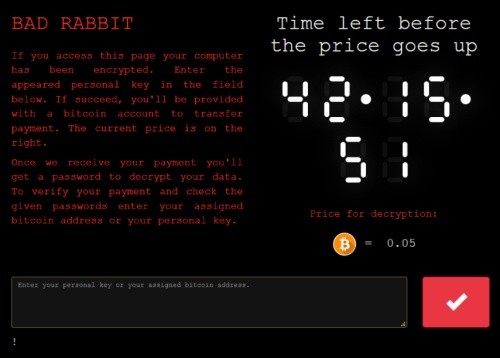

В нем указан индивидуальный код и адрес сайта в сети Tor: caforssztxqzf2nm.onion, на котором запускается автоматический счетчик. На сайте необходимо ввести персональный ключ, после чего появится биткоин-кошелек. Злоумышленники требуют перевести 0,05 биткойна (по текущему курсу это около 283 долларов США). Также, на странице сайта идет отсчет времени до увеличения стоимости выкупа.

Фото с сайта group-ib.ru

Биткойн-кошельки злоумышленников:

1GxXGMoz7HAVwRDZd7ezkKipY4DHLUqzmM

17GhezAiRhgB8DGArZXBkrZBFTGCC9SQ2Z.

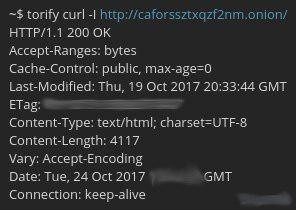

Атака готовилась несколько дней: на сайте http://caforssztxqzf2nm.onion/ — есть два js скрипта. Судя по информации с сервера, один из них обновлялся 19 октября, то есть 5 дней назад:

Фото с сайта group-ib.ru

Компания Eset обнаружила, что вредоносный JS скрипт отправлял часть информации на сервер 185.149.120.3. На этом сервере до вчерашнего дня был установлен Apache Tomcat/Coyote JSP engine 1.1, под который существуют готовые эксплойты, позволяющие удаленно выполнить код на сервере. Данный сервер принадлежит компании Jetmail, которая занимается Email маркетингом. В настоящее время их сайт недоступен.

Если посетитель нажимал "скачать", происходила загрузка вредоносного программного обеспечения с ресурса 1dnscontrol.com. Доменное имя 1dnscontrol.com имеет IP 5.61.37.209.

Доменное имя 1dnscontrol.com зарегистрировано 22 марта 2016 года и до сих пор пролонгируется. С ним связано множество других вредоносных доменов, первая активность которых относится еще к 2011 году.

Возможно, эти домены тоже являются скомпрометированными и могут использоваться для проведения аналогичных атак, рассылки СПАМа, фишинга. Среди них стоит выделить:

webcheck01.net

webdefense1.net

secure-check.host

firewebmail.com

secureinbox.email

secure-dns1.net

Технические детали: связь с NotPetya

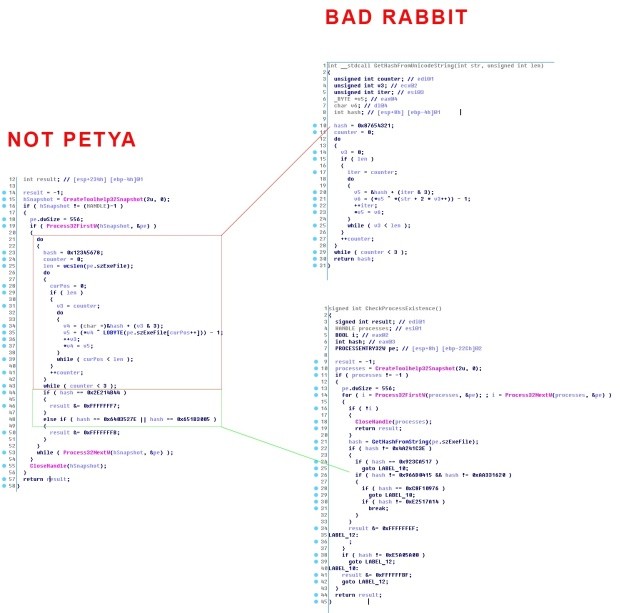

В ходе анализа установлено, что «Bad Rabbit» является модифицированной версией NotPetya с исправленными ошибками в алгоритме шифрования. Код «Bad Rabbit» включает в себя части, полностью повторяющие NotPetya.

Фото с сайта group-ib.ru

Как видим, в атаке NotPetya содержался такой же алгоритм вычисления хеш суммы от имени процесса, с тем отличием, что начальный вектор инициализации в случае NotPetya 0x12345678, а в «Bad Rabbit» - 0x87654321.

Также в текущей атаке поменялось количество искомых имен процессов, а сама функция вычисления хеша была скомпилирована в виде отдельной функции компилятором.

Совпадения в коде указывают на связь атаки с использованием "Bad Rabbit" с предыдущей атакой NotPetya или их подражателями.

Также установлено, что «Bad Rabbit» имеет модуль распространения с использованием протокола SMB.

Попадая на компьютер жертвы, «Bad Rabbit» сканирует внутреннюю сеть на предмет открытых SMB директорий:

admin

atsvc

browser

eventlog

lsarpc

netlogon

ntsvcs

spoolss

samr

srvsvc

scerpc

svcctl

wkssvc

Также установлено, что в атаке используется программа Mimikatz, которая перехватывает на зараженной машине логины и пароли. Также в коде имеются уже прописанные логины и пароли для попыток получения административного доступа.

Что делать?

Kill Switch: необходимо создать файл C:\windows\infpub.dat и поставить ему права «только для чтения». После этого даже в случае заражения файлы не будут зашифрованы.

1. Оперативно изолируйте компьютеры, указанные в тикетах, если такие будут, а также убедитесь в актуальности и целостности резервных копий ключевых сетевых узлов.

2. Обновите операционные системы и системы безопасности.

3. Заблокируйте ip-адреса и доменные имена с которых происходило распространение вредоносных файлов

4. В части парольной политики:

- Настройками групповой политики запретите хранение паролей в LSA Dump в открытом виде.

- Смените все пароли на сложные для предотвращения брута по словарю.

5. Поставьте пользователям блокировку всплывающих окон.

6. Применяйте современные средства обнаружения вторжений и песочницу для анализа файлов.

7. Запретите выполнение следующих задач: viserion_, rhaegal, drogon

Справка: вирусы-шифровальщики

Еще в конце 80-х вирус AIDS («PC Cyborg»), написанный Джозефом Поппом, скрывал каталоги и шифровал файлы, требуя выплатить около $200 за «продление лицензии». Сначала программы-вымогатели были нацелены только на обычных людей, использующих компьютеры под управлением Windows, но сейчас сама угроза стала серьезной проблемой для бизнеса: программ появляется все больше, они становятся дешевле и доступнее.

Вымогательство с использованием вредоносных программ — основная киберугроза в 2\3 странах Евросоюза. Один из самых распространенных вирусов-вымогателей программа CryptoLocker — начиная с сентября 2013 года заразил более четверти миллиона компьютеров в странах ЕС.

В 2016 году количество атак шифровальщиков резко увеличилось – по оценкам аналитиков, более, чем в сто раз по сравнению с предыдущим годом. Это – нарастающий тренд, причем под ударом, как мы увидели, оказались совершенно различные компании и организации. Угроза актуальна и для некоммерческих организаций. Так как для каждой крупной атаки вредоносные программы модернизируются и тестируются злоумышленниками на «прохождение» через антивирусную защиту, антивирусы, как правило, против них бессильны.

Служба безопасности Украины 12 октября предупреждала о вероятности новых масштабных кибератак на государственные структуры и частные компании, подобных июньской эпидемии вируса-шифровальщика NotPetya. По информации украинской спецслужбы, "атака может быть осуществлена с использованием обновлений, в том числе общедоступного прикладного программного обеспечения".

Напомним, что в случае с атакой NotPetya, которую исследователи связывали с группой BlackEnergy, первыми жертвами стали компании, использующие программное обеспечение украинского разработчика системы документооборота «M.E.Doc».

Тогда, в первые 2 часа были атакованы энергетические, телекоммуникационные и финансовые компании: Запорожьеоблэнерго, Днепроэнерго, Днепровская электроэнергетическая система, Mondelez International, Ощадбанк, Mars, "Новая Почта", Nivea, TESA, Киевский метрополитен, компьютеры Кабинета министров и правительства Украины, магазины "Ашан", украинские операторы ("Киевстар", LifeCell, "УкрТелеКом"), Приватбанк, аэропорт Борисполь.

Чуть раньше, в мае 2017 года, вирус-шифровальщик WannaCry атаковал 200 000 компьютеров в 150 странах мира. Вирус прошелся по сетям университетов в Китае, заводов Renault во Франции и Nissan в Японии, телекоммуникационной компании Telefonica в Испании и железнодорожного оператора Deutsche Bahn в Германии.

Из-за заблокированных компьютеров в клиниках Великобритании пришлось отложить операции, а региональные подразделения МВД России — не смогли выдавать водительские права. Исследователи заявили, что за атакой стоит северокорейские хакеры из Lazarus.

В 2017 году вирусы-шифровальщики вышли на новый уровень: использование киберпреступниками инструментов из арсеналов американских спецслужб и новых механизмом распространения привело к международным эпидемиям, самыми масштабные из них оказались — WannaCry и NotPetya.

Несмотря на масштабы заражения, сами вымогатели собрали сравнительно ничтожные суммы — скорее всего это были не попытки заработать, а проверить уровень защиты сетей критической инфраструктуры предприятий, госведомств и частных компаний.

Комментарии читателей Оставить комментарий